Abbiamo già parlato delle VPN, in questo articolo tratteremo dei protocolli di sicurezza. I protocolli sono quelle sigle poco comprensibili, come PPTP, L2TP, SSTP, IKEv2 che ogni servizio sbandiera, e che sono fondamentali per stabilire quanto un servizio è sicuro.

Strutturalmente le connessioni VPN non sono complicate, si basano su una struttura client, tunnel, server. Il client instrada i dati di chi usa il servizio nel tunnel, il tunnel permette il trasporto dei dati in sicurezza fino al server di destinazione. Il server di destinazione può essere connesso ad una rete aziendale privata, oppure ad Internet. Con questo stratagemma tutto il traffico Internet fatto dal client, appare come proveniente dall’IP del server. Questa è la ragione per cui si usano le VPN per aggirare i blocchi territoriali (ogni servizio serio ha server dislocati un po’ ovunque nel mondo), e per nascondere il proprio indirizzo IP (e quindi la propria identità).

Cosa sono i protocolli di sicurezza?

Una connessione di questo tipo può avere solo due punti deboli, il tunnel e il server di destinazione. La sicurezza del server di destinazione dipende dal gestore del servizio, i migliori non registrano di dati delle connessioni, delle sessioni e sui dati scambiate (hanno delle rigide politiche no logs).

Quindi, l’unico punto debole può essere il tunnel e qui entrano in gioco i protocolli di sicurezza, sono loro che garantiscono che i dati arrivino dal client al server senza poter essere decriptati.

Quindi se un servizio cripta i dati con un protocollo affidabile e non tiene logs, la sua sicurezza è praticamente totale e l’anonimato in rete dei suoi utenti praticamente garantito.

I protocolli di sicurezza VPN più usati

In questo paragrafo approfondiremo il funzionamento, i pregi e difetti di ogni protocollo:

PPTP

Si tratta sicuramente, ancora oggi, del protocollo di sicurezza più utilizzato per le VPN, nonostante si tratti oramai di quello meno sicuro. Il suo nome è acronimo di Point-to-Point Tunneling Protocol (che si può tradurre in italiano con protocollo di tunneling da punto a punto). Il protocollo è stato sviluppato da Microsoft nel 1999 e per le sue numerose vulnerabilità note, la stessa azienda ne sconsiglia l’uso dal 2012. Il protocollo PPTP supporta chiavi di cifratura a 128 bit, è così diffuso perché è compatibile con praticamente ogni sistema operativo, e con un grande numero di dispositivi (anche molti router). Ormai, si sconsiglia di utilizzare PPTP per compiti che richiedono un minimo di sicurezza.

SSTP

È l’erede di PPTP, è stato sviluppato da Microsoft e lanciato con Windows Vista Service Package 1. Il protocollo SSTP, il cui nome sta per Secure Socket Tunneling Protocol, è disponibile anche per sistemi diversi da Windows. Si tratta di un protocollo molto veloce, pratico da utilizzare, ed anche sicuro visto che, ad oggi, non sono note vulnerabilità. SSTP si basa su SSL v3, quindi non ha problemi con il firewall NAT. Sulla rete si dubita della completa affidabilità di SSTP perché Microsoft, secondo quanto emerso, ha una storia di contatti con l’NSA, e potrebbe aver inserito qualche backdoor.

L’utilizzo di questo protocollo è consigliabile quindi a chiunque non voglia fare spionaggio internazionale. In generale se si vuole un grado superiore di sicurezza bisogna guardare a OpenVPN.

IPVanish: recensione di una delle migliori VPN senza logsIPVanish: recensione di una delle migliori VPN senza logsL'interesse per i servizi VPN è in continuo aumento, e gli utenti sono sempre alla ricerca di servizi economici ma nel mentre sicuri. IPVanish ha attirato l'attenzione di molti perché [...]Continua a leggere

IPVanish: recensione di una delle migliori VPN senza logsIPVanish: recensione di una delle migliori VPN senza logsL'interesse per i servizi VPN è in continuo aumento, e gli utenti sono sempre alla ricerca di servizi economici ma nel mentre sicuri. IPVanish ha attirato l'attenzione di molti perché [...]Continua a leggereL2TP/IPsec

Il suo nome è acronimo di Layer 2 Tunnel Protocol, si tratta solo di un protocollo di tunneling, che viene spesso utilizzato dai servizi VPN. Di suo, L2TP non fornisce nessuna criptazione e nessuna protezione dei dati, per questo viene accoppiato con IPsec. IPsec supporta chiavi fino a 256 bit. Il doppio incapsulamento, non rende L2TP/IPsec il protocollo di sicurezza più veloce, ma ha dalla sua l’ampia compatibilità e la facilità d’installazione.

Non si conoscono importanti vulnerabilità per questo protocollo di sicurezza, ma Snowden ha confermato i sospetti di molti addetti alla sicurezza: secondo loro IPsec potrebbe essere stato compromesso e indebolito fin dalla sua creazione. In ogni caso, L2TP/IPsec è un protocollo abbastanza sicuro, quindi è consigliabile per tutti a meno che non siate spie, criminali internazionali o attivisti politici in paesi a rischio come la Cina.

IKEv2

Si tratta di un protocollo sviluppato congiuntamente da Microsoft e da Cisco e lanciato con Windows 7. Internet Key Exchange Version 2 (IKEv2) è molto simile nel funzionamento a IPsec, di cui è una evoluzione. Essendo stato programmato da Microsoft, è nativamente supportato da tutti i suoi sistemi recenti, è compatibile anche con Linux e i Blackberry. Molti dei client di blasonati servizi VPN utilizzano questo protocollo come predefinito, viene scelto perché è considerato sicuro, in quanto non si conoscono vulnerabilità e non circolano voci di backdoor. Apprezzabile la facilità di configurazione per l’utente e la capacità di riconnessione automatica.

Gli unici veri difetti di IKEv2 sono la difficoltà di implementazione lato server, e che il protocollo instrada tutto il suo traffico tramite la porta UDP 500, che è abbastanza semplice da bloccare.

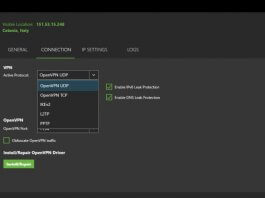

OpenVPN

Per ultimo parliamo del protocollo più sicuro, OpenVPN è open source, quindi è più difficile per la NSA inserire backdoor senza che nessuno se ne accorga. OpenVPN sfrutta per la connessione i protocolli SSLv3 e TLSv1, e per la criptazione dei dati la libreria OpenSSL. La libreria supporta diversi, validi, algoritmi di criptazione: Camellia, 3DES, AES, Blowfish e CAST-128. I servizi VPN utilizzano in prevalenza AES con chiave di criptazione a 128 bit (un piccolo numero di servizi utilizza Blowfish). AES è considerato, ad oggi, sicuro tanto che è utilizzato dai governi di diversi stati, USA inclusi. Riguardo la connessione, OpenVPN viene di solito configurato per lo scambio di dati tramite porta UDP, ma può essere configurato per instradare il traffico su qualsiasi porta, ciò lo rende il protocollo più difficile da bloccare.

IPTV: Guida completa, liste, app, informazioni e pericoliIPTV: Guida completa, liste, app, informazioni e pericoliLe liste IPTV sono il fenomeno del momento, tutti ne parlano, molti le cercano, e in tanti si chiedono di cosa si tratti. Questo articolo servirà proprio a questo, a [...]Continua a leggere

IPTV: Guida completa, liste, app, informazioni e pericoliIPTV: Guida completa, liste, app, informazioni e pericoliLe liste IPTV sono il fenomeno del momento, tutti ne parlano, molti le cercano, e in tanti si chiedono di cosa si tratti. Questo articolo servirà proprio a questo, a [...]Continua a leggereOpenVPN è un protocollo relativamente giovane, per funzionare ha bisogno di un client dedicato e non è compatibile nativamente con molti sistemi. Configurare un client OpenVPN non è affatto banale, per questo molti servizi offrono propri client pre-impostati per varie piattaforme. Se siete curiosi o interessati, scoprite come utilizzare un client VPN su computer o telefono. Secondo Snowden, è l’unico protocollo che per ora è al sicuro dalla NSA.

WireGuard

WireGuard® è il nuovo protocollo usato dalle VPN che ha prestazioni ancora migliori rispetto ad OpenVPN e IPsec. Lo scopo principale è quello di semplificare il più possibile le procedure per il setup e l’utilizzo di una rete VPN. Sia OpenVPN che IPsec infatti, sono abbastanza complessi da configurare e, per loro natura, risultano più difficili da revisionare in caso di problemi con cifrari e algoritmi di crittografia.

Secondo gli esperti, è il protocollo che via via diverrà più utilizzato fra tutti. Supporta IPv6 e usa UDP ma al momento in cui scriviamo, risulta in fase “sperimentale” ed è quindi consigliato ma con riserve (perché potrebbero esserci dei bug). Leggi l’articolo di approfondimento su WireGuard.

Le migliori VPN che supportano WireGuard sono:

- CyberGhost VPN (con client per Windows, macOS, iOS, Android e Linux): sito | recensione

- SurfShark VPN (più economico di CyberGhost ma altrettanto perfomante: sito | recensione

- NordVPN (usa una tecnologia costruita sopra WireGuard, denominata NordLynx): sito | recensione

- Private Internet Access (VPN molto famosa è utilizzata): sito | recensione

- IPVanish (VPN sempre all’avanguardia): sito | recensione

Conclusioni

Ecco un rapido riepilogo, quando sono disponibili è sempre consigliabile utilizzare: OpenVPN, IKEv2 oppure SSTP. È da evitare, se è possibile, l’utilizzo del protocollo PPTP perché è oramai una soluzione obsoleta e poco sicura. Wireguard è il nuovo protocollo che man mano verrà implementato dai vari servizi VPN ma al momento è ancora in fase sperimentale.

Tutti i protocolli di sicurezza sono utili esclusivamente sui servizi VPN affidabili.

I servizi VPN gratuiti raramente fanno scegliere il protocollo, perché sarebbe una presa in giro visto che vendono spesso i dati di navigazione dei propri utenti per finanziarsi.