Su queste pagine abbiamo parlato molto spesso di VPN e il motivo è semplice: attraggono sempre più spesso l’interesse di chi vuole garantirsi privacy e sicurezza online, nonché sono utili per accedere a contenuti bloccati per via delle restrizioni geografiche, in un sistema in cui l’anonimato sta, purtroppo, smettendo di essere la norma e sta divenendo l’eccezione. Ma come vedremo in questo approfondimento, alcune delle funzionalità offerte da una VPN, possono essere svolte bene anche da altri strumenti informatici.

Le funzioni di una VPN

Prima di esaminare le principali alternative, vediamo quali sono le principali funzioni di una VPN, così da capire come le alternative di cui parleremo possano sostituirla. VPN come saprai è acronimo di Virtual Private Network, si tratta di una rete privata criptata online.

Tutto il tuo traffico viene criptato da un client e inviato ai server della VPN scelta, solo da questi il traffico viene decodificato, e inviato alla destinazione.

Vista la sua struttura, una VPN è normalmente usata per:

- Nascondere l’identità del navigante, visto che quando si usa una VPN il suo indirizzo IP viene celato, e tutto il traffico pare provenire dal server di destinazione.

- Aggirare i blocchi territoriali, in quanto si possono ingannare i servizi, facendo apparire come se il vostro traffico provenisse da un altro paese.

- Ingannare i blocchi e i filtri degli operatori, in quanto il traffico è criptato, non hanno idea di cosa transiti, quindi eventuali filtri non possono funzionare.

Per sapere di più sulle VPN e scoprire quali sono le migliori, non perderti la nostra guida ai migliori servizi VPN.

Le 5 migliori alternative alle VPN

Giungiamo al punto focale del nostro articolo, presentando le cinque alternative alle VPN più interessanti e vedendo anche quali funzioni possono assolvere.

1. Smart DNS

Quando si parla di alternative alle VPN, lo Smart DNS emerge come una scelta particolarmente interessante per coloro che desiderano superare le restrizioni geografiche senza dover rinunciare alla velocità della connessione. A differenza delle VPN, che crittografano tutto il traffico internet e spesso lo instradano attraverso server remoti, lo Smart DNS si concentra esclusivamente sul reindirizzamento delle richieste DNS. Questo approccio consente agli utenti di mascherare la loro posizione geografica percepita, senza introdurre i rallentamenti che spesso accompagnano l’uso di una VPN.

Il funzionamento dello Smart DNS è relativamente semplice e coinvolge la modifica del sistema di risoluzione dei nomi di dominio (DNS). Normalmente, quando si digita un indirizzo web, il computer invia una richiesta DNS a un server predefinito per ottenere l’indirizzo IP corrispondente al sito richiesto. Lo Smart DNS, invece, reindirizza queste richieste attraverso server dedicati situati in località strategiche, simulando una posizione diversa. Questo sistema si rivela particolarmente efficace per accedere a servizi di streaming come Netflix, Hulu o BBC iPlayer, spesso limitati a specifiche aree geografiche.

Uno dei principali punti di forza dello Smart DNS è la sua capacità di garantire una velocità quasi invariata rispetto alla connessione originale. Poiché non applica crittografia, lo Smart DNS evita il sovraccarico computazionale che caratterizza le VPN. Ciò significa che attività come guardare video in alta definizione o giocare online possono avvenire senza interruzioni dovute a buffering o latenza. Per gli utenti che pongono la priorità sull’esperienza fluida piuttosto che sulla protezione della privacy, lo Smart DNS rappresenta una soluzione eccellente.

Tuttavia, è fondamentale comprendere le limitazioni di questa tecnologia. L’assenza di crittografia significa che i dati trasmessi rimangono visibili agli operatori di rete o ad eventuali osservatori. Inoltre, lo Smart DNS non maschera l’indirizzo IP dell’utente, lasciando intatta la sua identificabilità online. Questo rende la tecnologia inadatta a chi cerca protezione contro potenziali attacchi informatici o sorveglianza.

Il processo di configurazione, fortunatamente, è semplice e alla portata di molti utenti. La maggior parte dei fornitori di Smart DNS, come Unlocator o Smart DNS Proxy, offre guide passo-passo per configurare i dispositivi più comuni, dai router ai computer, fino agli smartphone e alle console di gioco. Questa flessibilità consente di applicare il servizio a livello di rete domestica o su singoli dispositivi, a seconda delle preferenze dell’utente.

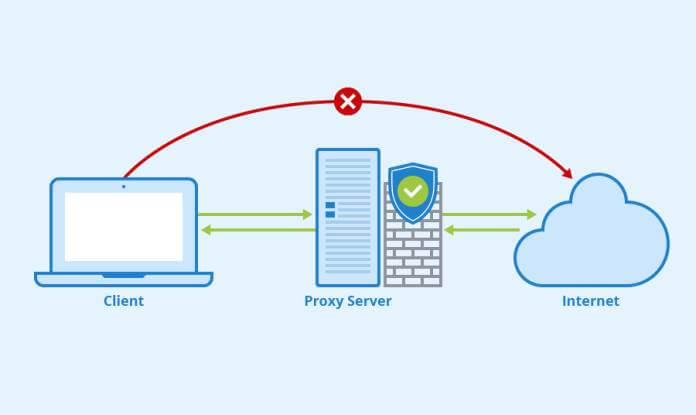

2. Proxy

I proxy server rappresentano una delle alternative più flessibili e facilmente accessibili per mascherare l’indirizzo IP e accedere a contenuti bloccati geograficamente. Un proxy agisce come un intermediario tra il tuo dispositivo e il resto di internet: tutte le richieste effettuate passano attraverso il proxy, che le inoltra al sito web richiesto, restituendo infine la risposta al tuo browser o applicazione. Durante questo processo, l’indirizzo IP del proxy viene esposto al posto del tuo, offrendo un primo livello di anonimato.

I proxy sono disponibili in diverse forme e possono essere utilizzati in modi differenti. Esistono proxy pubblici e gratuiti, solitamente ospitati da fornitori che li rendono disponibili a chiunque, e proxy privati, che offrono maggiore sicurezza e prestazioni a pagamento. Le opzioni più comuni comprendono i proxy HTTP, progettati per il traffico web standard, e i proxy SOCKS, che supportano una gamma più ampia di protocolli e applicazioni.

Un aspetto interessante dei proxy server è la loro versatilità. Possono essere configurati a livello di singola applicazione, ad esempio all’interno di un browser come Firefox o Chrome, oppure a livello di sistema operativo, indirizzando tutto il traffico di rete attraverso il server proxy scelto. Questa flessibilità consente agli utenti di personalizzare l’esperienza in base alle proprie necessità. Ad esempio, un utente può utilizzare un proxy solo per un browser specifico mentre lascia il resto delle applicazioni connesse direttamente a internet.

Rispetto alle VPN, i proxy riescono ad offrire un livello di anonimato sensibilmente più basso, se vuoi sapere di più sui proxy, la loro configurazione e il loro funzionamento puoi consultare il nostro articolo Proxy VS VPN.

3. La rete Tor

Il Tor Browser è uno strumento unico nel suo genere, progettato per offrire un livello avanzato di anonimato online. Il suo sistema, noto come “The Onion Router”, instrada il traffico attraverso una rete globale di server gestiti da volontari. Ogni connessione è crittografata e trasmessa attraverso più livelli, rendendo estremamente difficile tracciare l’origine del traffico. Si tratta anche dello strumento principe per accedere al Dark web.

Tor è particolarmente utile per chi vive in paesi con restrizioni severe sulla libertà di espressione o per chi desidera navigare senza lasciare tracce. Tuttavia, questa tecnologia presenta delle limitazioni. La complessità del processo di routing e crittografia può causare rallentamenti significativi, rendendolo meno adatto per attività ad alta intensità di banda come il video streaming o il gaming.

Utilizzare Tor è semplice: basta scaricare il browser dedicato e iniziare a navigare. Tuttavia, è essenziale rispettare le impostazioni di default per mantenere il massimo livello di anonimato. Modifiche non adeguate potrebbero compromettere la sicurezza offerta dal sistema.

Se vuoi sapere si più sul funzionamento di un “onion router” puoi consultare la nostra guida su come accedere al dark web e alla navigazione sicura sulla rete Tor.

4. Remote Desktop

Se l’obiettivo principale è accedere a contenuti con restrizioni geografiche con prestazioni elevate, l’uso di un desktop remoto può rappresentare una soluzione innovativa. Questa tecnologia ti permette di controllare un computer posizionato fisicamente in un’altra regione, utilizzando servizi cloud come Amazon Web Services, Google Cloud o Microsoft Azure.

Il processo comporta l’impostazione di una macchina virtuale nel luogo desiderato, accessibile tramite strumenti come Microsoft Remote Desktop o Chrome Remote Desktop. In pratica, navighi come se fossi fisicamente presente nella località della macchina virtuale, sfruttando una connessione diretta e senza il sovraccarico delle tradizionali VPN.

Tuttavia, il remote desktop richiede competenze tecniche non comuni per la configurazione e una manutenzione costante per garantirne la sicurezza. È indispensabile utilizzare password robuste, l’autenticazione a due fattori e aggiornamenti regolari del software per prevenire vulnerabilità. Quindi, se teoricamente sarebbe un’ottima soluzione, nella pratica è poco usata. Inoltre, spesso per ragioni di sicurezza viene accoppiata ad una VPN.

Controllo remoto del computer: i 12 migliori programmi gratuitiControllo remoto del computer: i 12 migliori programmi gratuitiSe hai più PC in punti diversi della casa o addirittura in posti diversi della città (ma in teoria anche in qualsiasi parte del mondo!) puoi controllarli a distanza da [...]Continua a leggere

Controllo remoto del computer: i 12 migliori programmi gratuitiControllo remoto del computer: i 12 migliori programmi gratuitiSe hai più PC in punti diversi della casa o addirittura in posti diversi della città (ma in teoria anche in qualsiasi parte del mondo!) puoi controllarli a distanza da [...]Continua a leggere5. SSH Tunneling

L’ultimo metodo di cui parliamo, l’SSH Tunneling, è una soluzione robusta e versatile utilizzata principalmente da esperti IT e amministratori di sistema. Questa tecnologia crea un canale criptato tra il tuo dispositivo e un server remoto, nascondendo il tuo IP e proteggendo i tuoi dati durante la trasmissione.

Configurare un tunnel SSH richiede l’accesso a un server remoto e familiarità con i comandi della shell. Nonostante la complessità, offre un livello di sicurezza paragonabile a una VPN, rendendolo ideale per attività sensibili come il trasferimento di file o l’accesso remoto a risorse aziendali.

Il principale limite dell’SSH Tunneling è la curva di apprendimento. Gli utenti meno esperti potrebbero trovare difficoltà a configurarlo correttamente. Tuttavia, una volta superate queste barriere iniziali, l’SSH offre un modo potente e sicuro per navigare in rete, soprattutto in contesti professionali.

Il nostro approfondimento sulle alternative alle VPN è giunto a conclusione, altre guide interessanti sono in arrivo seguici tramite i nostri canali Telegram!